アプリケーション・セキュリティに関する難問を解決

アプリケーション・セキュリティの成熟度のあらゆる段階で質問事項が生じることでしょう。うまく機能している点としていない点、開始、発展、成功のための方法に関する知識が必要になります。

ブラック・ダックのコンサルティング・チームが答えを見つけるお手伝いをします。

- 同業他社と比較してセキュリティ・プログラムをどう評価するか?

- セキュリティ・プログラムを改善するためにどのような手順を踏めばよいか?

- 世界的に通用するAppSecプログラムを構築するには何が必要か?

- 明確で実践的なセキュリティ目標を持っているか?

- アプリケーションを保護するために十分な対策を講じているか?

- 今後数年間のビジョンと戦略はどのようなものか?

アプリケーション・セキュリティ・プログラムを同業他社と比較して評価

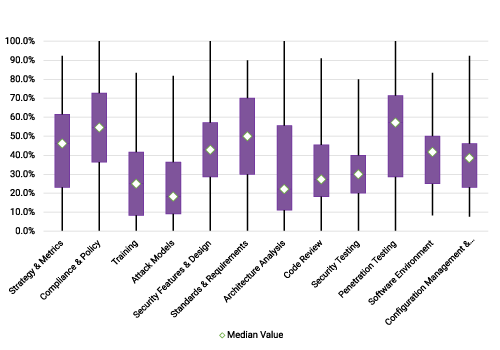

BSIMM評価に参加された場合、アプリケーション・セキュリティ・プログラム全体の現状を示すスコアカードをお渡しします。4つの共通ドメイン、12のプラクティス、200以上のメトリクスにわたるベンチマーキングにより、同業他社と比較した場合の自社のAppSecプログラムの格付けを簡単に確認できます。

セキュリティ・ロードマップに合わせてアクションプランを調整

マチュリティ・アクション・プラン(MAP)では、実践的なガイダンスを含む詳細な手順を示した計画を提示し、セキュリティ・プログラムに関する資金調達の優先順位付け、リソースの効率化、アプリケーション脆弱性の全体的なリスク低減を支援します。プランごとに新しいソフトウェア・セキュリティ・プログラム(SSP)、オープンソース、CI/CD、クラウド、DevSecOpsなどの設計と実装のガイダンスを含むセキュリティ・ロードマップが用意されています。

BSIMM: アプリケーション・セキュリティの成功モデル

セキュア開発成熟度モデル(BSIMM)レポートは、10年以上にわたり、CISO(Chief Information Security Officer:最高情報セキュリティ責任者)やセキュリティ・チームが同業他社との成熟度の比較を行う際に役立つ尺度と青写真を提供しています。測定データとベンチマーク・データはBSIMMの参加組織から得られたものであるため、現在実施されているAppSecプログラム戦略をじかに見ることができます。BSIMMレポートは、AppSecの成熟度評価の基準を提供し、セキュリティ専門家同士をつなぐコミュニティの役割を果たし、対策アクションプランの策定を支援する推進モデルです。